Ikdienā lietojam daudz un dažādas aplikācijas, izmantojam dažādus portālus, sociālos tīklus un lielākajā daļā no tiem arī esam reģistrējušies kā lietotāji. Lai mazinātu kontu uzlaušanas un personīgās informācijas nopludināšanas risku, ikviens var sākt ar pavisam ikdienišķu lietu – paroļu drošību. Labākais veids, kā pasargāt savu personīgo informāciju, ir fizisko atslēgu, piemēram, Titan Security Key, YubiKey vai eID kartes izmantošana vai īpašas autentifikācijas aplikācijas viedtālruņos, piemēram, Microsoft Authenticator, andOTP, Smart-ID, Authy u.tml., izmantošana. Drošā veidā būtu jāsaglabā arī rezerves kodi, lai netiktu pazaudēta pieeja, gadījumā, ja autentifikators pazūd vai sabojājas. Ja izmantot fiziskās atslēgas vai aplikācijas nav iespējams un identitātes apliecināšanai izmantojam jau ierasto paroli, tad nodrošināt savu kontu un profilu aizsardzību varam, izveidojot spēcīgu paroli un to ik pa laikam nomainot.

Lasīt tālākVisi raksti, ko ierakstīja Kirils Solovjovs

Drošs elektroniskais paraksts un dinamiskais saturs

Digitālo parakstu viena no pamatfunkcijām ir garantēt parakstīto datu integritāti, kas tiek nodrošināts, parakstītos datus (to kontrolsummu) šifrējot ar kādu no asimetriskās kriptogrāfijas algoritmiem. Veicot izmaiņas parakstītajos datos, to kontrolsumma vairs nesakrīt ar parakstā iekļauto vērtību, līdz ar to paraksts identificējams kā nederīgs.

Tomēr reālajā dzīvē parakstāmie dati ir krietni vien sarežģītāki par parastām teksta virknēm. Digitāli parakstot dokumentu datnes, tiek garantēts, ka paraksta pārbaudītājs varēs konstatēt, vai dokumenta datnes saturs ir tieši tāds, kāds tas bijis parakstīšanas brīdī. Taču tas neko nepasaka par to, vai sakrīt arī dokumenta datnes satura reprezentācija (attēlojums) lietojumprogrammās, kas šos dokumentus attēlo.

Demonstrējam vairākus veidus, kā iespējams, izmantojot dažādas .docx un .odt teksta dokumentu formātos pieejamās funkcijas, radīt dokumentus, kuru datņu saturs ir nemainīgs un, līdz ar to, nerada šaubas par digitālā paraksta derīgumu, taču faktiskais lietotājam attēlotais saturs (tā reprezentācija) var atšķirties.

Lasīt tālākPlatforma e-Saeima atzīta par veiksmīgāko e-paraksta integrācijas risinājumu

Saeimas sēžu attālinātās norises platforma e-Saeima saņēmusi Latvijas Informācijas un komunikācijas tehnoloģiju asociācijas gada balvu “Platīna pele 2020” kā veiksmīgākais e-paraksta integrācijas risinājums. Speciālbalvu pasniedz pretendentam, kurš vislabāk integrējis e-parakstu iestādes vai organizācijas sistēmā, e-pakalpojumā vai risinājumā.

Saeimas sēžu attālinātās norises platforma e-Saeima saņēmusi Latvijas Informācijas un komunikācijas tehnoloģiju asociācijas gada balvu “Platīna pele 2020” kā veiksmīgākais e-paraksta integrācijas risinājums. Speciālbalvu pasniedz pretendentam, kurš vislabāk integrējis e-parakstu iestādes vai organizācijas sistēmā, e-pakalpojumā vai risinājumā.

Parakstu vākšanas dinamika

14. novembrī Centrālā vēlēšanu komisija atļāvusi parakstu vākšanu par 13. Saeimas atlaišanu, ko rosinājušas pat divas organizācijas reizē. Lai gan sākotnēji šķita, ka parakstus noteikti nesavāks, neparasti lielā aktivitāte, kas piedzīvota jau pirmajās parakstu vākšanas dienās, lika šo pieņēmumu apšaubīt.

Lai būtu iespējams labāk paredzēt iznākumu un parakstu vākšanas dinamikas izmaiņas, esam sagatavojuši infolapu ar grafiku ar šobrīd savākto parakstu* proporciju, izmantojot portāla Latvija.lv informāciju.

Aicinām rūpīgi izsvērt savu izvēli pirms parakstīties vai neparakstīties par šo iniciatīvu.

* infolapa satur tikai Latvija.lv iesniegtos parakstus, nav iekļauti citos veidos savāktie paraksti; daļa no uzrādītajiem parakstiem var izrādīties nederīga

Possible Security, Accenture & CERT.LV organizē hakatonu

Šā gada 1. jūnijā no plkst. 19:00 līdz 3:00 notiks informācijas tehnoloģiju (IT) drošības hakatons, kuru organizē IT uzņēmums Accenturesadarbībā ar IT drošības incidentu novēršanas institūciju CERT.LV un IT drošības uzņēmumu Possible Security. Hakatona mērķis ir popularizēt IT drošības jautājumus Latvijā. Drošības entuziastiem šī ir iespēja pierādīt sevi, risinot praktiskus uzdevumus, satikt un iepazīties ar citiem nozares pārstāvjiem.

Hakatonā cīņa dalībniekiem būs individuāla. Uzdevumi ļaus plašāk iepazīt un izprast apdraudējumus IT drošībai, kā arī pārbaudīs dalībnieku rīcību un lēmumu pieņemšanas spējas IT drošības krīžu situācijās. Uzdevumi būs ar dažādām grūtības pakāpēm. Uzvarēs dalībnieks, kurš iesniegs visvairāk pierādījumu par izpildītajiem uzdevumiem.

Hakatons notiks Accenture birojā Brīvības gatvē 214. Dalībnieki, kuri izpildīs visvairāk uzdevumu, balvās saņems dronu ar kameru DJI Mavic Pro un video kameru 4K camera GoPro HERO5 Session. Pasākums notiks angļu valodā.

Milesight IP drošības kameru ievainojamības

Līdz ar lietu interneta popularitātes pieaugumu, IP videonovērošanas kameru ražošanas process tuvinās lietu interneta, nevis drošības iekārtu izstrādei. Tas noved pie būtiskām ievainojamībām kritiski svarīgās sistēmās.

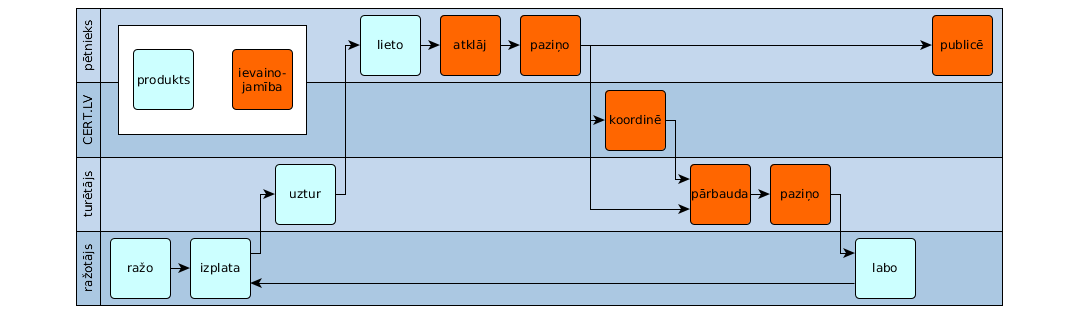

Mūsu vadošais pētnieks Kirils Solovjovs piedalījās CERT.LV un ISACA Latvijas nodaļas rīkotajā ikgadējā IT drošības konferencē „Kiberšahs 2016”, kur stāstīja par būtiskajām ievainojamībām, ko atklājis Milesight IP videonovērošanas kameru programmatūrā (CVE-2016-2356, CVE-2016-2357, CVE-2016-2358, CVE-2016-2359, CVE-2016-2360). Kirils sadarbībā ar CERT.LV veica ievainojamību pārbaudi vienā valsts iestādē un konstatēja, ka tajā izvietotas simtiem ievainojamu IP videonovērošanas kameru.

Ņemot vērā to, ka kameru ražotājs atrodas citā valstī, viņš uzsāka starpvalstu atbildīgas atklāšanas procesu, tajā pakāpeniski iesaistot ražotāju, CERT.LV, kameru lietotāju, uzstādītāju, HackerOne, Inc. un CERT/CC.

Prezentācija aptver atklāto ievainojamību tehniskos aspektus, atziņas no starpvalstu atbildīgas atklāšanas procesa, un rekomendācijas speciālistiem, drošības vadītājiem, kā arī atbildīgas atklāšanas politikas veidotājiem. Pieejams arī videoieraksts no konferences (angļu valodā).

Atbildīgas ievainojamību atklāšanas politikas ieviešana

Jānis Jansons iepriekš jau rakstīja par izaicinājumiem, kas saistās ar atbildīgu ievainojamību atklāšanu. Šoreiz stāstīšu par to, kā un kāpēc Latvijā varētu ieviest Atbildīgas ievainojamību atklāšanas politiku. Aicinu lasītājus padomāt un sniegt savu viedokli par publikācijā iekļautajām tēzēm un jautājumiem!

Pirmā vieta MAKE RIGA hakošanas sacensībās

Pagājušajā nedēļas nogalē Elektronikas un datorzinātņu institūta (EDI) telpās norisinājās pirmās MAKE RIGA hakošanas sacensības, kurās 1. SIA līdzīpašnieki Kirils Solovjovs un Jānis Jansons ieguva attiecīgi pirmo un trešo vietu.

Olimpiādes organizatori bija sagatavojuši dalībniekiem iespēju risināt 21 uzdevumu, iegūstot 10 punktus par katru no tiem. Uzdevumu risināšanai divu dienu laikā bija atvēlētas kopumā 13 stundas. Sacensības tika organizētas tādās uzdevumu disciplīnās kā

- bezvadu tīklu drošība,

- paroļu drošība,

- iegulto iekārtu analīze un pārveide,

- radio ziņojumu pārtveršana un dekodēšana,

- RFID sistēmu drošība,

- programmatūras un aparatūras reversā inženierija,

- tīkla servisu drošība.

Semināra nodarbība par Heartbleed

Iepriekš jau esam rakstījuši par IT drošības specsemināru, ko organizējam kopīgi ar domubiedriem.

Iepriekš jau esam rakstījuši par IT drošības specsemināru, ko organizējam kopīgi ar domubiedriem.

Semināra ietvaros norisināsies kārtējā nodarbība, kuru vadīs mūsu speciālisti Kirils Solovjovs un Jānis Jansons. Šoreiz nodarbībā runāsim par TLS un Heartbleed OpenSSL ievainojamību. Būs arī praktiska iespēja izmēģināt ievainojamību uz reālas sistēmas.

Nodarbība notiks 22. aprīlī plkst. 16:30 Latvijas Universitātes galvenajā ēkā (Raiņa bulvārī 19), Linux centrā (pagrabā, 032. telpā). Laipni aicināti piedalīties visi interesenti!

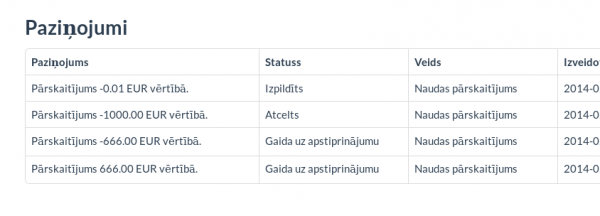

Tehniskā informācija par e-maks.lv ievainojamību

Kā rakstījām iepriekš, sistēmā e-maks.lv, ko izstrādā Rīgas Karte SIA, tika atklāta nopietna drošības ievainojamība. Šis raksts satur tehnisko informāciju par ievainojamību.

Pirmā metode

Adresē https://e-maks.lv/etickets/transfer, laukā “veikt pārskaitījumu citam lietotājam“, ievadot savu e-pasta adresi un negatīvu valūtas daudzumu, bija iespējams papildināt savu kontu par summu, kas vienāda ar ievadītā valūtas daudzuma moduli. Piemēram, norādot vērtību “-100”, konts tika papildināts par “100” vienībām.

Tas notika tāpēc, ka nepieciešamā summa maksātāja kontā tika momentā rezervēta. Pēc tam, kad saņēmējs apstiprināja pārskaitījumu, saņēmēja konts tika “papildināts” par negatīvo summu, bet sūtītāja konta stāvoklis atgriezās iepriekšējā stāvoklī.

Kamēr saņēmējs vēl nebija apstiprinājis maksājumu, pozitīvo atlikumu varēja pārskaitīt trešajam lietotājam, kas to apstiprinātu, rezultātā iegūstot norādīto naudas daudzumu.

Šo pašu metodi varēja izmantot, lai izmānītu naudu no citiem sistēmas lietotājiem. Iespējams, ka ne visi lietotāji saprastu negatīvas summas nozīmi un apstiprinātu šo maksājumu, tādā veidā pazaudējot naudu no sava konta.

Otrā metode

Naudas saņēmējs sadaļā https://e-maks.lv/etickets/messages varēja noskaidrot pārskaitījuma numuru, kuru nosūtot uz https://e-maks.lv/etickets/messages/numurs/tconfirm, pirmo reizi tika apstiprināts maksājums, bet katrā nākamajā reizē varēja saņemt naudas summu, kas norādīta pārskaitījumā, turklāt tā netika noņemta no sūtītāja konta. Savukārt atkārtoti atverot saiti https://e-maks.lv/etickets/messages/numurs/tcancel, nauda tika papildināta sūtītāja kontā.

Šo metodi varēja izmantot arī tad, ja naudu sūtīja sev. Tādā gadījumā atverot https://e-maks.lv/etickets/messages/numurs/tcancel, sākumā tika atgriezts rezervētais naudas daudzums, bet, atkārtojot pieprasījumu uz saiti, tika pieskaitīts pārskaitījumā norādītais naudas daudzums.

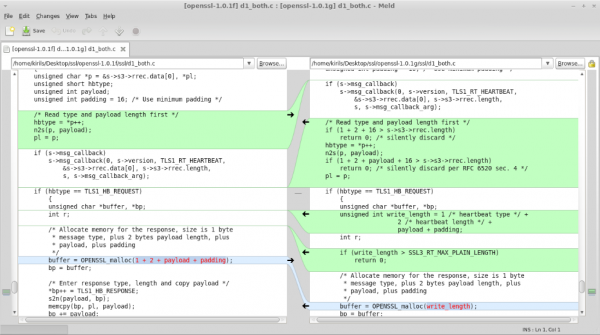

Drošības ievainojamība OpenSSL bibliotēkā

Pētnieku grupa tikko atklājusi būtisku ievainojamību OpenSSL bibliotēku versijās 1.0.1, 1.0.1a-1.0.1.f un 1.0.2-beta.

Pētnieku grupa tikko atklājusi būtisku ievainojamību OpenSSL bibliotēku versijās 1.0.1, 1.0.1a-1.0.1.f un 1.0.2-beta.

Ievainojamība ietekmē pamatā tīmekļa serverus (t.sk. Apache un nginx) un balstās uz nepilnību TLS “heartbeat” paplašinājumā, kas paredzēts, lai nodrošinātu savienojumu noturību udp protokolā. Taču šis paplašinājums ir universāls un darbojas gan DTLS (udp), gan TLS (tcp) variantos.

Nu un? Ievainojamība ļauj jebkuram uzbrucējam iegūt līdz pat 65,5KB servera atmiņas. Atrast atmiņā kaut ko konkrētu, piemēram, servera atslēgu, ir laimes spēle, taču ar gana daudz mēģinājumiem… viss ir iespējams.

Trīs papildus faktori padara šo problēmu īpaši nepatīkamu:

- OpenSSL (un tieši ievainojamās versijas) izmanto populārākie tīmekļa serveri;

- uzbrukums notiek pēc tam, kad nodibināts droši šifrēts savienojums, tāpēc ir apgrūtināta uzbrukuma apturēšana tīkla līmenī;

- esošā serveru programmatūra nekādā veidā nefiksē izdevušos uzbrukumu, tātad pēc tā nepaliek nekādas pēdas.

Šonakt esam izstrādājuši tīmekļa bāzētu rīku, kas ļaus novērtēt, vai Jūsu serverus ietekmē konkrētā ievainojamība. Neatkarīgi no pārbaudes rezultāta, iesakām visiem atjaunot OpenSSL bibliotēkas uz vismaz versiju 1.0.1g un pārliecināties, ka servera programmatūra izmanto šīs bibliotēkas jaunākās versijas.

Piedāvājam iepazīties ar ievainojamības tehnisko aprakstu.

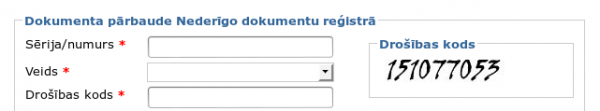

Nederīgo dokumentu reģistra nepilnība

Iekšlietu ministrijas Informācijas centrs nodrošina pakalpojumu, kas ļauj noskaidrot, vai konkrēts dokuments ir anulēts, pazaudēts utml. (iekļauts Nederīgo dokumentu reģistrā). Lai ierobežotu automatizētu informācijas ieguvi no reģistra, lietotnes izstrādātājs tai ir pievienojis drošības kodu (CAPTCHA), kas obligāti jāievada, lai pieprasītu datus. Šī drošības koda realizācijā ir atklāta būtiska nepilnība. Pašu nepilnību gan raksturojam kā zemas prioritātes, ņemot vērā, ka drošības koda esamība kā tāda nav vitāli nepieciešama konkrētā pakalpojuma nodrošināšanai.

Tehniskais apraksts

Drošības kods ir PHP skripts, kas atgriež JPEG attēlu un uzstāda sīkdatni ar nosaukumu “lriem_secure”. Nepilnības atklāšanas brīdī sīkdatnē ASCII formā atradās tas pats skaitlis, kas attēlā. Turklāt analīze liecināja, ka koda pārbaude tika realizēta šādi.

$_COOKIE['lriem_secure']==$_POST['seccode']

Kodu bija iespējams nolasīt no sīkdatnes vai tik pat labi nosūtīt patvaļīga satura sīkdatni kopā ar to pašu informāciju POST masīvā.

Rekomendācijas un komentāri

Nepilnības novēršanai ieteicām lietot PHP sesijas, kas ļautu sīkdatnē glabāt nesaistītu jaucējskaitli, bet pašu drošības kodu jau glabāt sesijā, pret ko tad arī varētu veikt salīdzināšanu. Vienlaikus ilgtermiņā ieteicām attiekties no drošības koda lietošanas, ierobežojot pieprasījumu skaitu laika vienībā.

6. novembrī aplikācijas kodā tika veiktas izmaiņas — ieviesta funkcija, kas visdrīzāk realizēta kā f($a):=md5($key1.$a.$key2); tagad lriem_secure tiek uzstādīts uz f($kods) un salīdzināšana tiek veikta attiecīgi

$_COOKIE['lriem_secure']==f($_POST['seccode'])

Šis, protams, joprojām nekādā veidā nepasargā no atkārtošanas uzbrukumiem (replay attacks) — atliek vien ievadā padod datu pāri, kas apmierina augšminēto sakarību.

Aplikācijas kodā norādīts, ka tās autors ir “Maris Melnikovs”, savukārt publiskās datu bāzes liecina, ka cilvēks ar ļoti līdzīgu vārdu Iekšlietu ministrijā ir nostrādājis aptuveni pus gadu, par to saņemot diezgan pieklājīgu atalgojumu, taču šobrīd vairs valsts iestādēs nestrādā. Aplikācijas autora nepieejamība varētu izskaidrot to, kāpēc netika ņemtas vērā mūsu rekomendācijas nepilnības labošanai.

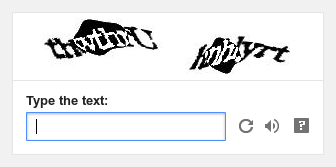

Atkāpe par vizuālajiem drošības kodiem (CAPTCHA)

Nav nekāds pārsteigums, ka vizuālie drošības kodi ne tikai nav efektīvs līdzeklis, lai ierobežotu automatizētu rīku darbību, jo tos vienmēr iespējams atpazīt ar vairāk vai mazāk speciālu programmatūru, bet arī stipri apgrūtina leģitīmu lietotāju darbu. Eksistē vairākas alternatīvas kā panākt, ka automatizēti rīki nenoslogo servera resursus. Viena no tām aprakstīta zemāk.

Datoram nav svarīgi, kas sēž pie klaviatūras. Tas redz tikai mūsu darbības, bet nevērtē, kas mēs esam. Programmētājiem no tā vajadzētu iemācīties vienu svarīgi lietu — nav svarīgi, kas veic darbību; svarīgi ir, kāda darbība tiek veikta. Tāpēc mēs no sirds rekomendējam CAPTCHA vietā izvēlēties veikt lietotāja uzvedības (statistisko) analīzi, kā tas, piemēram, realizēts 02.lv īsziņu sūtīšanas pakalpojumā.

Ja jums nepieciešama palīdzība, lai CAPTCHA vietā ieviestu saprātīgāku drošības risinājumu, tad būsim priecīgi palīdzēt.

Interesanta “funkcija” Swedbank mobilajā aplikācijā

Pārbaudot Swedbank mobilās aplikācijas drošību, tika atklāta interesanta kļūme, kas ļauj iegūt klienta vārdu un uzvārdu, ja zināms lietotāja numurs un pastāvīgā parole. Lai gan personas datu iegūšanai nepietiek ar lietotāja numuru vien, tomēr standarta autorizācijas gadījumos (bankas mājaslapa, banklink utml.) klienta dati netiek izpausti, kamēr netiek ievadīts kods no kalkulatora vai kodu kartes.

Kombinējot šo informāciju ar klienta kontu sarakstu un atlikumiem, kas iegūstami izmantojot banklink, tiek plaši pavērtas durvis sociālās inženierijas uzbrukumiem.

Tehniskais apraksts

Mobilās aplikācijas izsaukumi tiek nosūtīti kā GET pieprasījumi uz adresi https://ib.swedbank.lv/touch/, turklāt svarīgi, ka User-Agent ir jāsatur, piemēram, vārds “Android”.

Pirmais pieprasījums ir https://ib.swedbank.lv/touch/auth?authenticate=true&language=ENG&mobileIdLogin=false&authPwd=pp&userId=nn, kur aa ir lietotāja numurs, bet pp ir lietotāja pastāvīgā parole. Korektu datu ievades gadījumā atbildē tiks saņemta json virkne

{"challenge":"cc","sessionId":"ss","securityId":"dd","loginType":3,"securityLevel":1}

Tajā cc ir drošības koda numurs, kas lietotājam nākamajā solī būtu jāievada no kodu kartes, ss ir sesijas identifikators, bet dd ir drošības identifikators. Ja klients lieto kodu kalkulatoru, nevis kodu karti, tad “challenge” netiek uzstādīts un “loginType” vērtība ir cita.

Uzmanības vērts ir fakts, ka, lai gan internetbankas mājaslapā klientam pieprasītais drošības koda numurs tiek parādīts kā attēls (drošības apsvērumi?), tomēr veicot pieprasījumu caur https://ib.swedbank.lv/touch/ šis pats koda numurs tiek nosūtīts kā ASCII teksts. Tāpat interesanti, ka parole tiek nosūtīta GET pieprasījumā, kas nozīmē, ka atkarībā no aplikācijas servera konfigurācijas, iespējams, žurnālfailos glabājas visu mobilās aplikācijas lietotāju paroles.

Lai iegūtu klienta vārdu un uzvārdu, ir jānovirzās no standarta komunikācijas plūsmas, nekavējoties veicot pieprasījumu https://ib.swedbank.lv/touch/overview;jsessionid=ss?securityId=dd, ko aplikācijas serveris šajā brīdī negaida. Šim pieprasījumam svarīgi, lai klientā būtu uzstādīta sīkdatne Swedbank-Embedded=android-app-3.2. Kā atbilde tiek nosūtīts kļūdas paziņojums HTML lapas veidā, kurā iekļauts JavaScript koda gabaliņš. Šis kods satur masīvu sessionInfo.

var sessionInfo = {

jsessionId: 'ss',

securityId: 'dd',

securityLevel: 1,

customerName: 'Alberts Kviesis',

allowSingleSessionDefined: true,

allowSingleSession: false,

hasPrivateAccounts: false,

hasBusinessAccounts: false,

disclaimerAccepted: false,

passwordChangeRequired: false

}

Indekss “customerName” satur klienta vārdu un uzvārdu, tam sekojošie indeksi droši vien neatspoguļo patieso situāciju.

Reakcija

Par problēmu 23. oktobrī ziņojām bankai un CERT.LV. Informācija pirmo reizi paziņota publiski 12 dienas vēlāk — 4. novembrī. Saskaņā ar atbildīgo darbinieku komentāriem, šāda mobilās aplikācijas servera uzvedība atbilst specifikācijai un netikšot mainīta. Mēs centīsimies turpināt aplikācijas drošības pārbaudi un, atklājot nepilnības, ziņosim par tām iesaistītajām pusēm.

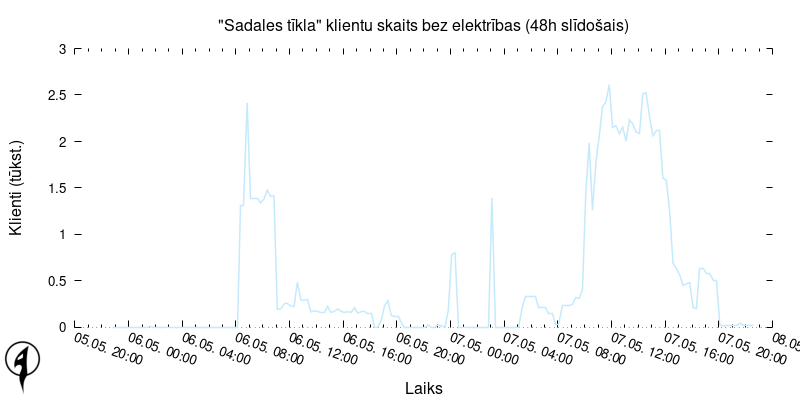

Vētras ietekme uz elektrības piegādi

Runā, ka šonakt Rīgā plosās pamatīga vētra. Lai gan nav sniega un spēcīgas lietusgāzes ir stipri lokalizētas, taču vējš, kas brāzmās pārsniedz 90km/h lielu ātrumu nodara ievērojamus postījumus Latvijas elektrisko tīklu un Sadales tīkla infrastruktūrai.

Izmantojot “Sadales tīkla” informācijas sistēmās pieejamos datus, esam sagatavojuši reālā laika pārskatu par vētras ietekmi uz bez elektrības palikušo klientu (mājsaimniecību) skaitu.

Novēlam iesaistītajiem dienestiem droši un operatīvi novērst bojājumus!

Latvijas IT drošības praktiskā puse

Mūsu vadošā pētnieka Kirila Solovjova šodienas prezentācijas “Latvijas IT drošības praktiskā puse” slaidi pieejami https://possible.lv/slides/2013/isaca-cert, tās videoierakstu var noskatīties YouTube.

1. publiskā prezentācija

2013. gada 23.oktobrī Radisson Blu Hotel Latvija konferenču centrā, Rīgā, Elizabetes ielā 55 norisināsies ISACA Latvijas nodaļas un CERT.LV rīkotā ikgadējā IT drošības konference „Mūsu informācijas drošība – nākotnes panākumu atslēga”, kurā plkst. 16:00 prezentāciju par tēmu “Latvijas IT drošības praktiskā puse” sniegs 1. SIA vadošais drošības pētnieks Kirils Solovjovs.

Pēc uzstāšanās, prezentācijas slaidi būs pieejami mūsu mājas lapā.