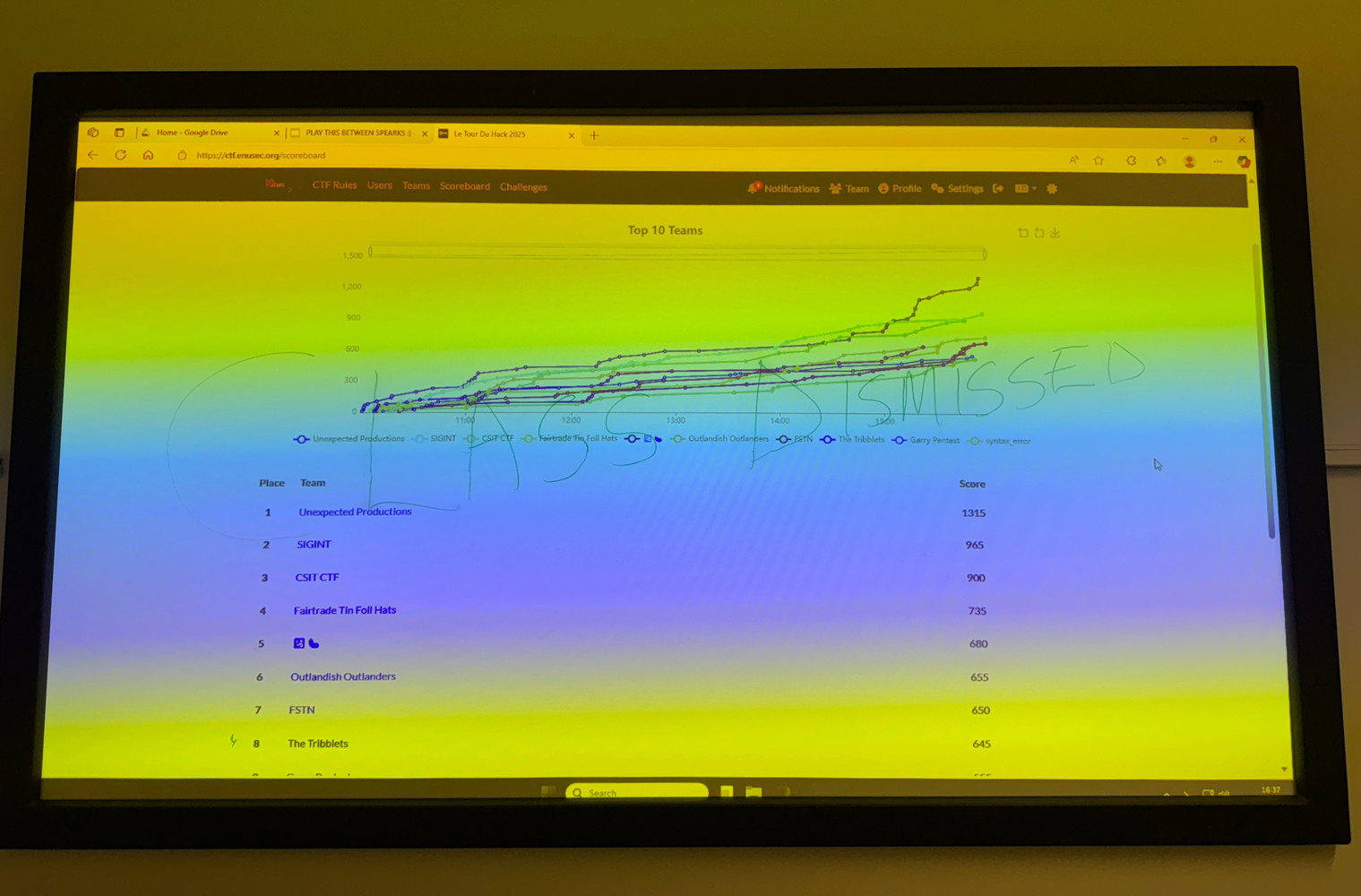

Pagājušajā nedēļas nogalē Latvijas specializētā kiberdrošības uzņēmuma “Possible Security” komanda “Unexpected Productions” četru cilvēku sastāvā izcīnīja pirmo vietu ENUSEC organizētajās CTF sacensībās “Le Tour Du Hack”.

10.–11. maijā Skotijas galvaspilsētā Edinburgā norisinājās ikgadējā Edinburgas Napier Universitātes Drošības biedrības (ENUSEC) organizētā kiberdrošības konference, kas divu dienu garumā pulcēja kiberdrošības ekspertus un entuziastus, lai atzīmētu ENUSEC 10 gadu jubileju un apspriestu kiberdrošības aktualitātes.

Konferences otrajā dienā notika starptautiskas CTF sacensības, kurās kiberaizsardzības speciālistu komandas sacentās savā starpā, lai atšifrētu kodus, izmantotu ievainojamības, pārspētu drošības sistēmas un parādītu savas spējas arī citās kiberdrošības disciplīnās. 20 komandu konkurencē “Unexpected Productions” sīvā cīņā izdevās izcīnīt uzvaru. Balvā pirmās vietas ieguvēji saņēma apmaksātu dalību 2026. gada “ZeroDays CTF”, kas norisināsies Dublinā, Īrijā, un ir lielākās klātienes CTF sacensības pasaulē.

No komandas “Unexpected Productions” pamatsastāva sacensībās šoreiz piedalījās uzņēmuma “Possible Security” vadītājs Kirils Solovjovs un drošības konsultants Ivo Mezits. Kā viens no komandas viesdalībniekiem šajās sacensībās pievienojās arī Andris Raugulis, uzņēmuma “Evolution” informācijas drošības arhitekts.

“Organizatori šoreiz bija sarūpējuši spraigas sacensības, jo sešu stundu laikā bija jāatrisina vairāk nekā 50 uzdevumi. Ar nedaudz vairāk par piecām minūtēm uzdevumam, tā bija lieliska iespēja demonstrēt mūsu komandas efektivitāti. Kā īpašu “odziņu” jāizceļ fiziskās drošības uzdevums, kurā ar elektronisko līdzekļu un vadu palīdzību bija jāuzlauž seifs – jāatver tā durvis, jāneitralizē drošības sensori un no seifa jāizņem zelta stienis,” K. Solovjovs slavēja augstā kvalitātē organizētās sacensības.

No šī gada maija līdz oktobrim K. Solovjovs un A. Raugulis īpašā apmācību ciklā, kas paredzēts Aizsardzības ministrijas organizētā Nacionālā kiberdrošības izaicinājuma uzvarētājiem – skolēniem un studentiem – nodos savu desmitgadēm krāto pieredzi, tehniskās zināšanas un taktiku dalībai CTF sacensībās, lai Latvijas nacionālā jauniešu izlase varētu godam pārstāvēt Latviju Eiropas Kiberdrošības izaicinājumā, kas šogad norisināsies Varšavā no 6. līdz 10. oktobrim.

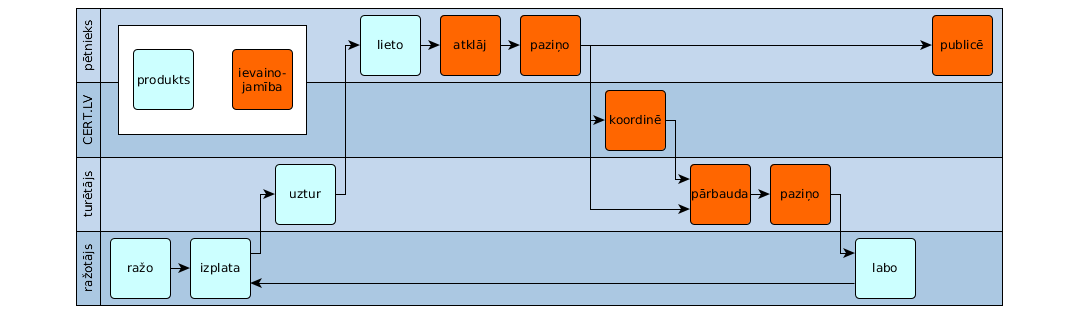

CTF (angl. “Capture the Flag”) jeb “Atrodi karogu” sacensības tehnoloģiju drošības nozarē ir populārs sacensību veids, kurā tehnoloģiju eksperti un entuziasti pielieto plašu metožu klāstu, lai tīmekļa vietnēs, datnēs un datorprogrammās atrastu dažādos veidos apslēptas norādes. CTF sacensības tiek organizētas izglītojošos nolūkos, lai speciālisti varētu iepazīt un spētu reaģēt uz pasaulē aktuāliem kiberdrošības apdraudējumiem.

Saeimas sēžu attālinātās norises platforma e-Saeima saņēmusi Latvijas Informācijas un komunikācijas tehnoloģiju asociācijas gada balvu “Platīna pele 2020” kā veiksmīgākais e-paraksta integrācijas risinājums. Speciālbalvu pasniedz pretendentam, kurš vislabāk integrējis e-parakstu iestādes vai organizācijas sistēmā, e-pakalpojumā vai risinājumā.

Saeimas sēžu attālinātās norises platforma e-Saeima saņēmusi Latvijas Informācijas un komunikācijas tehnoloģiju asociācijas gada balvu “Platīna pele 2020” kā veiksmīgākais e-paraksta integrācijas risinājums. Speciālbalvu pasniedz pretendentam, kurš vislabāk integrējis e-parakstu iestādes vai organizācijas sistēmā, e-pakalpojumā vai risinājumā.

5. un 6. novembrī Elektronikas un datorzinātņu institūta (EDI) telpās norisinājās jau otrās ikgadējās MAKE RIGA hakošanas sacensības, kurās laurus plūca IT drošības uzņēmuma 1. SIA līdzīpašnieks Kirils Solovjovs, tādējādi kļūstot par sacensību divgadējo čempionu.

5. un 6. novembrī Elektronikas un datorzinātņu institūta (EDI) telpās norisinājās jau otrās ikgadējās MAKE RIGA hakošanas sacensības, kurās laurus plūca IT drošības uzņēmuma 1. SIA līdzīpašnieks Kirils Solovjovs, tādējādi kļūstot par sacensību divgadējo čempionu. On 13th and 14th of October Possible Security took part in

On 13th and 14th of October Possible Security took part in

Iepriekš jau

Iepriekš jau

Pētnieku grupa

Pētnieku grupa