Kā rakstījām iepriekš, sistēmā e-maks.lv, ko izstrādā Rīgas Karte SIA, tika atklāta nopietna drošības ievainojamība. Šis raksts satur tehnisko informāciju par ievainojamību.

Pirmā metode

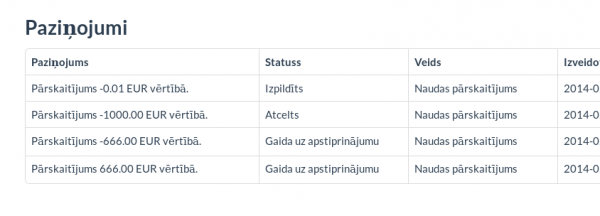

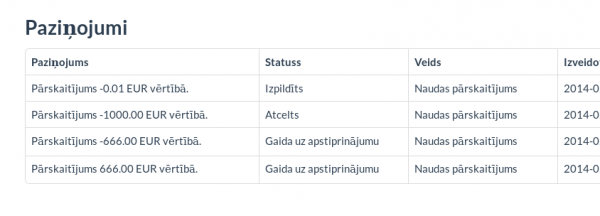

Adresē https://e-maks.lv/etickets/transfer, laukā “veikt pārskaitījumu citam lietotājam“, ievadot savu e-pasta adresi un negatīvu valūtas daudzumu, bija iespējams papildināt savu kontu par summu, kas vienāda ar ievadītā valūtas daudzuma moduli. Piemēram, norādot vērtību “-100”, konts tika papildināts par “100” vienībām.

Tas notika tāpēc, ka nepieciešamā summa maksātāja kontā tika momentā rezervēta. Pēc tam, kad saņēmējs apstiprināja pārskaitījumu, saņēmēja konts tika “papildināts” par negatīvo summu, bet sūtītāja konta stāvoklis atgriezās iepriekšējā stāvoklī.

Kamēr saņēmējs vēl nebija apstiprinājis maksājumu, pozitīvo atlikumu varēja pārskaitīt trešajam lietotājam, kas to apstiprinātu, rezultātā iegūstot norādīto naudas daudzumu.

Šo pašu metodi varēja izmantot, lai izmānītu naudu no citiem sistēmas lietotājiem. Iespējams, ka ne visi lietotāji saprastu negatīvas summas nozīmi un apstiprinātu šo maksājumu, tādā veidā pazaudējot naudu no sava konta.

Otrā metode

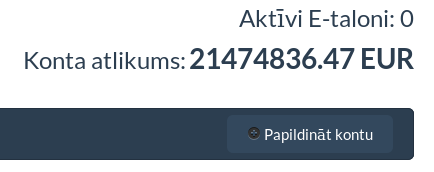

Naudas saņēmējs sadaļā https://e-maks.lv/etickets/messages varēja noskaidrot pārskaitījuma numuru, kuru nosūtot uz https://e-maks.lv/etickets/messages/numurs/tconfirm, pirmo reizi tika apstiprināts maksājums, bet katrā nākamajā reizē varēja saņemt naudas summu, kas norādīta pārskaitījumā, turklāt tā netika noņemta no sūtītāja konta. Savukārt atkārtoti atverot saiti https://e-maks.lv/etickets/messages/numurs/tcancel, nauda tika papildināta sūtītāja kontā.

Šo metodi varēja izmantot arī tad, ja naudu sūtīja sev. Tādā gadījumā atverot https://e-maks.lv/etickets/messages/numurs/tcancel, sākumā tika atgriezts rezervētais naudas daudzums, bet, atkārtojot pieprasījumu uz saiti, tika pieskaitīts pārskaitījumā norādītais naudas daudzums.

Mūsdienās uzņēmumi kontrolē lielāko daļu informācijas, tāpēc esam uzsākuši sadarbību ar Dienas Biznesu, lai sasniegtu dzirdīgas ausis Latvijas uzņēmēju vidū un tuvotos mūsu mērķim — drošākai IT videi, līdz ar to arī labāk aizsargātai informācijai, Latvijā.

Mūsdienās uzņēmumi kontrolē lielāko daļu informācijas, tāpēc esam uzsākuši sadarbību ar Dienas Biznesu, lai sasniegtu dzirdīgas ausis Latvijas uzņēmēju vidū un tuvotos mūsu mērķim — drošākai IT videi, līdz ar to arī labāk aizsargātai informācijai, Latvijā.

Iepriekš jau

Iepriekš jau

Pētnieku grupa

Pētnieku grupa